两者都会用,但它们扮演的角色和所处的层级完全不同。

简单来说:

F5(代表硬件负载均衡器):是网络基础设施的交通指挥官,更底层,负责流量的大规模调度和高可用。

Nginx(代表软件反向代理):是Web服务的业务调度员,更上层,专注于HTTP/HTTPS应用流量的灵活处理。

下面我们详细解释一下它们是如何协同工作的。

1. F5 (BIG-IP) - 网络层的流量指挥官

F5是一家公司的名字,其核心产品是BIG-IP,这是一种硬件负载均衡器(现在也有虚拟化版本)。它工作在网络协议栈的第四层(传输层)和第七层(应用层)。

在DMZ架构中,F5通常作为“入口点”或“第一跳”:

它的位置:直接部署在防火墙之后,所有从互联网来的流量首先到达它。

它的工作:

负载均衡 (Load Balancing):用户访问

www.yourcompany.com,这个域名解析到F5的虚拟IP(VIP)上。F5后面接着多台相同的Web服务器(在DMZ区)。F5的作用就像是一个高效的接待员,将海量的用户请求按照预设策略(如轮询、最少连接数等)分发给后面其中一台Web服务器,避免任何一台服务器过载。高可用 (High Availability):F5会持续对后端的Web服务器进行健康检查。如果发现某台服务器宕机了,它会立刻将流量自动切换到其他健康的服务器上,用户几乎无感知,从而保证了服务的连续性。

SSL终结 (SSL Offloading):这是一个非常重要的功能。F5可以负责处理耗CPU资源的HTTPS加密/解密工作。用户到F5之间是加密的,而F5到后端的Web服务器之间可以是不加密的(或用内部证书)。这极大地减轻了后端Web服务器的压力。

网络层防护:提供一些基本的DDoS防护和网络攻击 mitigation。

特点:性能极高、稳定、可靠,但价格非常昂贵。它是网络基础设施的关键组成部分。

2. Nginx - 应用层的业务调度员

Nginx是一款开源的、非常流行的软件反向代理和Web服务器。它主要工作在协议栈的第七层(应用层)。

在DMZ架构中,Nginx通常部署在F5之后的具体服务器上:

它的位置:作为反向代理,部署在DMZ区的应用服务器前面。

它的工作:

反向代理 (Reverse Proxy):对外隐藏内部服务器的真实信息。用户访问的是Nginx,由Nginx去代理请求后端的应用服务器(如Tomcat, Java, Python应用等),然后将结果返回给用户。

Web服务器:直接处理静态文件(HTML, CSS, JS, 图片)的请求,效率极高。

灵活的七层路由:根据请求的URL路径(例如

/api/转发到一组服务器,/static/转发到另一组服务器)、请求头(Header)等信息,进行非常精细化的流量分发。这是它比F5更灵活的地方。缓存:可以缓存后端应用生成的内容,下次同样请求直接返回,大幅减轻应用服务器压力。

API网关功能:在现代微服务架构中,Nginx经常被用作API网关,来管理、认证和路由API请求。

特点:配置极其灵活、功能强大、成本低(开源免费),但性能上限取决于所在的硬件服务器性能。

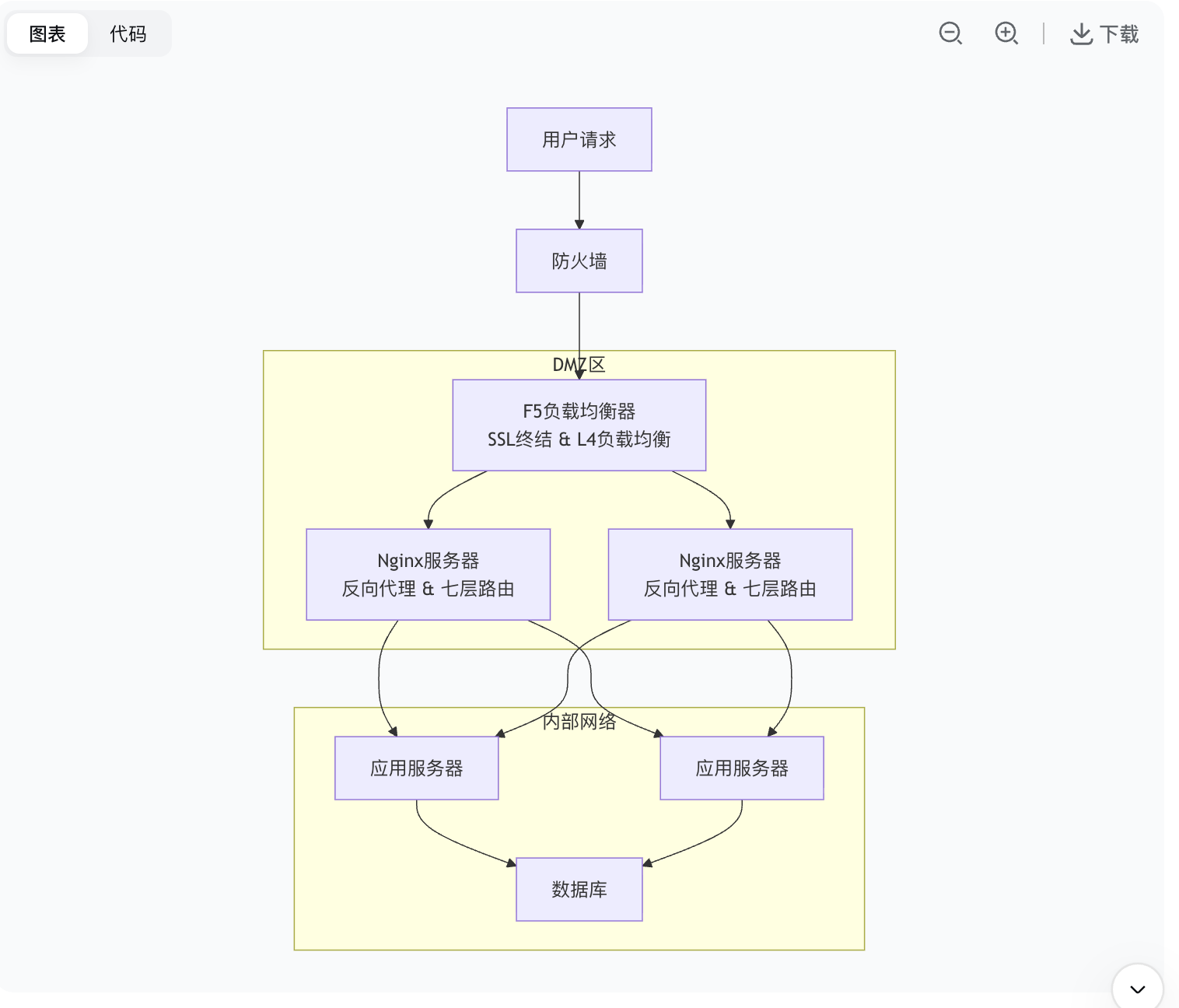

3.典型的协同工作流程

一个高流量、高可用的网站,外网请求是如何一步步被转发到内网的呢?我们结合DMZ来看一个经典架构:

用户 -> 防火墙 -> F5 (在DMZ边界)

防火墙允许80/443端口流量通过。

F5作为第一道调度关口,进行SSL终结和四层负载均衡。

F5 -> Nginx集群 (在DMZ区)

F5将解密后的HTTP流量,负载均衡地分发给DMZ区内多台安装了Nginx的服务器。

Nginx -> 应用服务器 (可能在DMZ或内网)

Nginx根据URL等七层信息,将请求反向代理到后端的应用服务器集群。

如果应用服务器在内网,Nginx会通过防火墙那条只开放了特定端口(如8080)的精确规则去访问它们。

应用服务器 -> 内网数据库/缓存等

应用服务器处理业务逻辑,并通过内网访问数据库获取数据。

图表

代码

4.网络与IP

虚拟ip是公网IP?F5后面接着多台相同的Web服务器(在DMZ区)也是公网IP?

虚拟IP (VIP) 是公网IP。

F5后面的多台Web服务器(池成员)通常使用私有IP地址。

(1) 虚拟IP (Virtual IP - VIP) :对外的“公司总机号”

性质:是公网IP。

作用:这是对外公开的地址,是服务对外的“门户”或“脸面”。所有用户都通过访问这个IP来获取服务。

比喻:这就像一家大公司的总机电话号码。客户只需要记住这一个号码即可。

工作原理:

您公司的域名(如

www.example.com)在DNS中被解析到这个公网VIP(例如203.0.113.100)。所有用户的请求都发往这个IP地址。

这个VIP并不属于任何一台真实的物理服务器,它是配置在F5负载均衡器上的一个虚拟服务地址。

(2)后端Web服务器 (Pool Members) :内部的“专家坐席”

性质:通常是私有IP地址(如

192.168.1.10,192.168.1.11)。作用:这些是真正运行着网站代码、处理业务的真实服务器。它们被称为“池成员”(Pool Members)。

比喻:接听公司总机转接过来的内部专家坐席。客户不知道他们的直接号码,只有总机接线员(F5)知道。

工作原理:

F5负载均衡器拥有这个VIP,并监听上面的流量(如80、443端口)。

您在F5上配置一个“池”(Pool),里面包含所有后端Web服务器的私有IP地址和端口。

当用户请求到达F5的VIP时,F5会根据预设的负载均衡算法(如轮询、最少连接数等),从池中选择一台健康的服务器,然后将用户的请求转发到这台服务器的私有IP上。

Web服务器处理完请求后,将响应发回给F5,F5再将这个响应发回给原始的用户。

(3)这个过程是如何实现的?(关键:SNAT)

这里有一个核心技术点:后端服务器使用私有IP,它们如何把数据包正确地返回给互联网上的用户?

答案是 源网络地址转换(SNAT)。

请求阶段:用户(IP

198.51.100.50)请求VIP(203.0.113.100)。转发阶段:F5收到请求,选择后端服务器

192.168.1.10,并修改数据包的目标IP,将目标从VIP改为Web服务器的私有IP(192.168.1.10)。这个过程是 DNAT(目标地址转换)。返回阶段:Web服务器(

192.168.1.10)处理请求后,需要回复。它看到的请求来源是F5(因为F5做了SNAT),而不是原始用户。所以它把响应发回给F5。还原阶段:F5收到Web服务器的响应,再根据连接表将响应包的源IP地址从Web服务器的私有IP替换回公网VIP,然后发回给原始用户(

198.51.100.50)。

这样,对于用户来说,它始终只和公网VIP通信,完全不知道后端有多少台服务器、它们的真实IP是什么。而对于后端Web服务器来说,它只和F5的私有IP通信,认为所有请求都来自F5。

(4)为什么要把后端服务器设置为私有IP?

这样设计主要是为了安全和灵活性:

安全(Security):

隐藏内部架构:黑客无法直接扫描或攻击到后端的真实服务器,因为他们根本不知道这些服务器的IP地址。他们只能看到F5的VIP,而F5是经过专门加固的安全设备。

减少攻击面:后端服务器不需要配置公网IP,避免了大量来自互联网的恶意扫描和攻击。

灵活性与可扩展性(Flexibility & Scalability):

无缝扩缩容:当需要增加新的Web服务器来处理更多流量时,只需要给新机器分配一个私有IP,并将其加入到F5的负载均衡池中即可。完全不需要修改任何对外公开的DNS记录或网络拓扑。

便于维护:可以随时将池中的某台服务器下线进行维护(如打补丁、升级),而不会影响对外的服务。

总结

所以,您的理解可以修正为:F5用一个公网虚拟IP(VIP)对外提供服务,而它身后负载均衡的多台Web服务器则隐藏在私有网络之中,使用私有IP地址。 这是最经典、最安全也是最高效的部署方式。

4.总结与对比

所以,回答你的问题:Both(两者都用)。

在大型架构中,F5负责作为进入DMZ的第一道关卡和流量指挥官。

Nginx则部署在DMZ内部,作为应用层的业务调度员,处理更复杂的路由逻辑。

它们相辅相成,共同构建了一个高性能、高可用、高安全性的流量处理体系。对于流量不是巨大的公司,也常见直接使用Nginx作为唯一入口的简化架构。