一、SSL证书详解

一句话概括:SSL证书是服务器的“数字护照”,而公私钥对是生成这本“护照”和实现安全通信的“基础原料”和“工具”。证书本身包含了服务器的公钥。打个比喻,证书类似于政府颁发给个人的身份证,而私钥则是类似于个人的指纹等是唯一可识别的。验证时需验证:一、该身份证确实是由政府机构颁发,不是假冒的身份证;二、有个人的指纹,确实是个人使用的,防止他人冒用个人身份证做坏事。

详细解释

1. 公私钥对

是什么:这是一对 mathematically related(数学上关联)的密钥,基于非对称加密算法(如RSA、ECC)。

私钥:必须被服务器绝对保密,就像你的银行卡密码或保险柜钥匙。它由服务器自己生成,并且永远不应该泄露给任何人。私钥用于解密数据和创建数字签名。

公钥:可以公开分发给任何人,就像你的银行账号可以告诉别人用来收款。公钥用于加密数据和验证数字签名。

核心特性:用公钥加密的数据,只有对应的私钥才能解密。反过来,用私钥签名的数据,任何拥有公钥的人都可以验证签名确实来自对应的私钥持有者。

2. SSL证书

是什么:一个数字文件,遵循X.509标准。它就像是服务器在互联网上的“数字护照”或“营业执照”。

包含什么信息:

证书持有者的信息:网站域名、公司名称等。

证书颁发者的信息:签发此证书的证书颁发机构的名称。

有效期:证书的生效日期和过期日期。

最重要的部分:服务器的公钥。

数字签名:由证书颁发机构的私钥对以上所有信息进行签名后得到的结果。

3. 它们是如何协同工作的?(关系和流程)

整个过程可以类比为办理和使用护照:

生成密钥对(准备材料):

服务器管理员首先在服务器上生成一对公私钥。私钥被安全地存放在服务器上。

创建证书签名请求 - CSR(填写护照申请表):

服务器使用生成的私钥,创建一个CSR文件。这个CSR文件中包含了你的公钥和你的企业/域名信息。

关键点:CSR的过程就用到了你的私钥,但它不会传输私钥本身,而是生成一个包含信息的签名,以证明你拥有对应的私钥。

提交CSR给CA(向出入境管理局提交申请):

你将CSR文件提交给一个受信任的证书颁发机构。

CA验证并颁发证书(管理局审核并签发护照):

CA会严格验证你的身份(尤其是对于OV/EV型证书)。验证通过后,CA会用它们自己的私钥对你的CSR信息(包含你的公钥)进行数字签名,生成最终的SSL证书。

安装证书(拿到护照并收好):

你将CA颁发给你的SSL证书安装到你的Web服务器上。现在,你的服务器拥有了两样东西:自己保管的私钥和CA颁发的包含公钥的证书。

SSL/TLS握手(出入境检查):

当用户访问你的网站时,他的浏览器会与你的服务器进行SSL/TLS握手。

服务器发送证书:服务器将它的SSL证书发送给浏览器。

浏览器验证证书:浏览器内置了信任的CA公钥。它用CA的公钥去验证证书上的签名是否确由该CA签发。同时检查域名、有效期等是否有效。

建立安全连接:验证通过后,浏览器就从证书中提取出服务器的公钥。之后,浏览器会生成一个对称加密的密钥(会话密钥),用服务器的公钥加密后发送给服务器。服务器用自己的私钥解密后,双方就使用这个会话密钥进行高速的对称加密通信。

关系总结表

核心要点

包含关系:SSL证书包含了公钥。公钥是证书的一个核心组成部分。

信任链条:私钥和公钥提供了加密功能,但无法自证身份。SSL证书通过受信任的第三方的签名,将公钥与服务器的身份绑定在一起,建立了信任。

缺一不可:必须同时拥有私钥和与之匹配的证书,SSL/TLS连接才能正常工作。如果丢失了私钥,证书也就作废了,必须重新生成密钥对和申请证书。

二、SSL证书放在哪

SSL证书可以放在多个地方,最常见的是放在【负载均衡器】(如F5、Nginx)上,或者放在【DMZ区的Web服务器】本身上。

具体放在哪里,取决于采用的网络架构。下面分场景详细解释:

场景一:放在负载均衡器 / 反向代理上(现代主流做法)

这种方案称为 SSL Termination(SSL终结) 或 SSL Offloading(SSL卸载)。

位置:证书和私钥部署在DMZ前端的设备上,如:

F5、Citrix ADC等硬件负载均衡器

Nginx、HAProxy等软件反向代理

云服务商提供的负载均衡服务(如AWS ALB、Azure Load Balancer)

工作原理:

用户浏览器与负载均衡器(LB)之间建立加密的HTTPS连接。LB上有SSL证书,因此这里能完成SSL握手,验证是可信的。

负载均衡器解密用户的请求,看到明文内容(如HTTP请求头、URL、表单数据等)。

负载均衡器根据这些明文信息,进行负载均衡策略(如根据URL路径路由),然后将未加密的HTTP请求转发给后端的DMZ服务器。

后端服务器处理请求,返回未加密的HTTP响应给负载均衡器。

负载均衡器将响应重新加密,通过HTTPS发回给用户。

优点:

性能大幅提升:加解密是CPU密集型操作。由性能强悍的专用负载均衡器来处理,可以极大解放后端应用服务器的CPU资源,让其专注于处理业务逻辑。

集中化管理:证书只需在负载均衡器上安装、更新和续期,管理起来非常方便,无需登录每一台后端服务器。

更灵活的路由:因为负载均衡器能看到解密后的明文请求,所以可以根据URL路径、请求头等高级信息(第7层)做出更智能的流量分发决策。

缺点:

潜在的安全风险:在负载均衡器和后端服务器之间的网络链路是明文的。如果这段网络被窃听,数据会泄露。因此,必须保证这段网络是高度可信的(例如,是一个专用的、隔离的内部网络段)。为了增强安全,也可以在这段链路上使用内部证书进行二次加密,但这又会增加一些性能开销和管理成本。

场景二:放在DMZ区的Web服务器上(传统做法)

这种方案称为 End-to-End SSL(端到端SSL)。

位置:证书和私钥直接部署在DMZ区每一台Web/应用服务器上。

工作原理:

用户浏览器与后端的Web服务器直接建立加密的HTTPS连接。

如果前面有负载均衡器(F5),负载均衡器只是简单地透传加密的TCP流量(一种称为SSL Passthrough的模式),它既不解密也无法查看内容,只是根据IP地址和端口进行流量分发(第4层负载均衡)。

最终由后端的Web服务器自己来完成SSL解解密和业务处理。

优点:

安全性更高:从用户浏览器到最终服务器,全程都是加密的,没有明文的瞬间。实现了真正的端到端安全。

缺点:

性能开销大:加解密的CPU消耗全部由后端应用服务器承担,这会挤占处理业务逻辑的资源,影响整体性能。

管理复杂:证书需要在每一台后端服务器上安装、配置和更新,非常繁琐,容易出错。

负载均衡功能受限:因为流量是加密的,负载均衡器无法看到内容,因此无法进行基于URL等7层信息的智能路由。

如何选择?总结对比

(1)证书放置方式对比

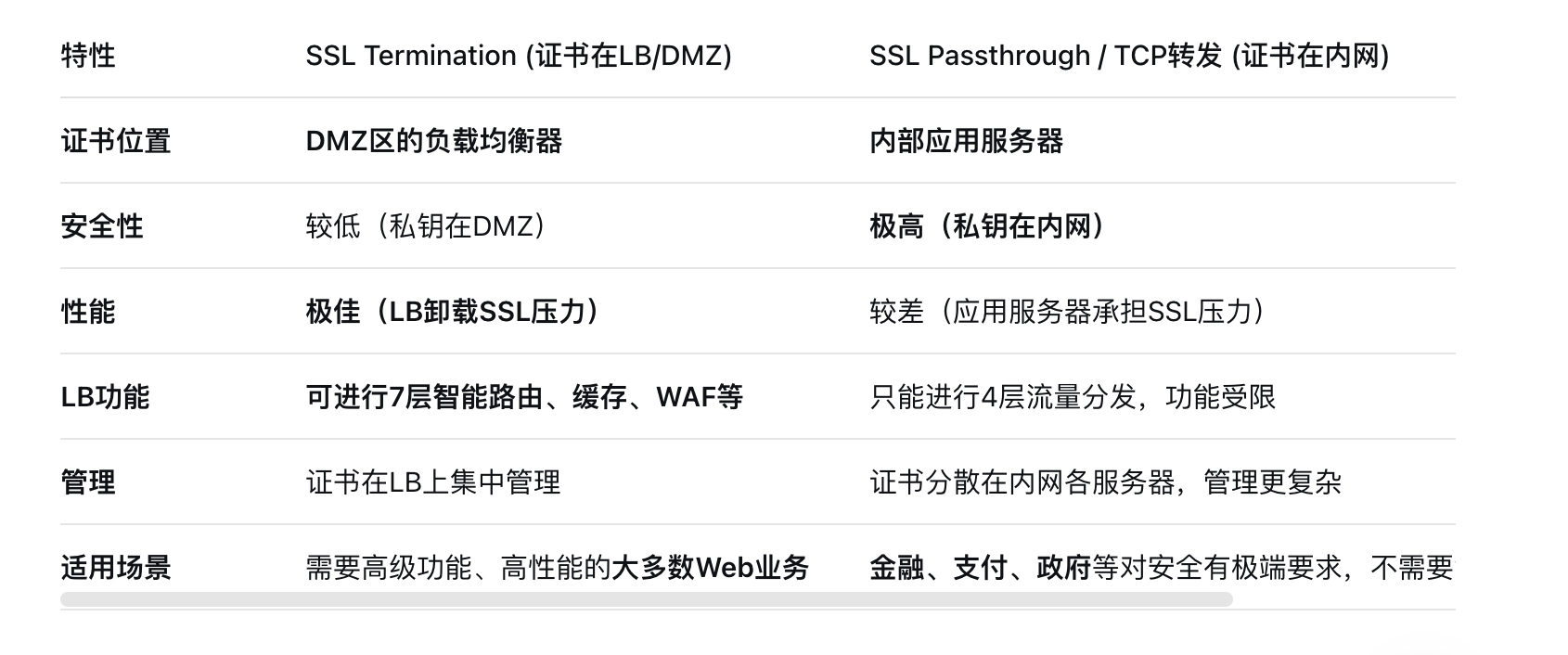

(2)证书放在LB/DMZ和内网的对比:

(3)证书放置小结

总结一下三种证书放置位置的区别:

结论

对于绝大多数企业和应用来说,将SSL证书放在负载均衡器(F5/Nginx/云LB)上,采用SSL Termination方案是首选和主流做法。它在性能、成本和易管理性上取得了最佳平衡。

只要通过防火墙策略、VLAN隔离等手段严格保护负载均衡器与后端服务器之间的内部网络,其安全性对于大多数业务而言是完全足够的。